نویسنده:

Judy Howell

تاریخ ایجاد:

26 جولای 2021

تاریخ به روزرسانی:

1 جولای 2024

محتوا

آیا نگران امنیت شبکه خود یا شخص دیگری هستید؟ ایمن سازی روتر در برابر مزاحمان ناخواسته یکی از پایه های یک شبکه امن است. یکی از ابزارهای اساسی این کار Nmap یا Network Mapper است. این برنامه یک هدف را اسکن می کند و گزارش می دهد که کدام درگاه ها باز هستند و کدام درها بسته هستند. متخصصان امنیت برای تست امنیت شبکه از این برنامه استفاده می کنند.

گام برداشتن

روش 1 از 2: با Zenmap

نصب Nmap را بارگیری کنید. این را می توانید به صورت رایگان از وب سایت توسعه دهنده بارگیری کنید. توصیه می شود برای جلوگیری از ویروس یا پرونده های جعلی ، آن را مستقیماً از توسعه دهنده بارگیری کنید. بسته نصب Nmap شامل Zenmap ، رابط گرافیکی Nmap است که اجرای اسکن را برای تازه کارها بدون نیاز به یادگیری دستورات آسان می کند.

نصب Nmap را بارگیری کنید. این را می توانید به صورت رایگان از وب سایت توسعه دهنده بارگیری کنید. توصیه می شود برای جلوگیری از ویروس یا پرونده های جعلی ، آن را مستقیماً از توسعه دهنده بارگیری کنید. بسته نصب Nmap شامل Zenmap ، رابط گرافیکی Nmap است که اجرای اسکن را برای تازه کارها بدون نیاز به یادگیری دستورات آسان می کند. - برنامه Zenmap برای ویندوز ، لینوکس و Mac OS X در دسترس است. شما می توانید فایل های نصب را برای همه سیستم عامل ها در وب سایت Nmap پیدا کنید.

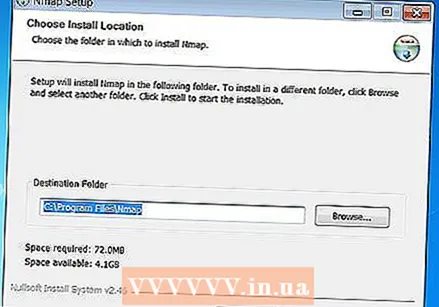

Nmap را نصب کنید. پس از اتمام بارگیری ، نصب را اجرا کنید. از شما سال می شود که کدام م whichلفه ها را می خواهید نصب کنید. برای استفاده کامل از Nmap ، باید همه آنها را بررسی کنید. Nmap هیچ نرم افزار تبلیغاتی یا جاسوسی را نصب نمی کند.

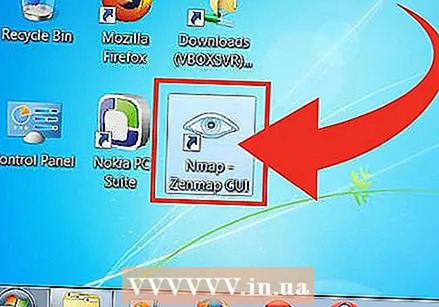

Nmap را نصب کنید. پس از اتمام بارگیری ، نصب را اجرا کنید. از شما سال می شود که کدام م whichلفه ها را می خواهید نصب کنید. برای استفاده کامل از Nmap ، باید همه آنها را بررسی کنید. Nmap هیچ نرم افزار تبلیغاتی یا جاسوسی را نصب نمی کند.  برنامه Nmap GUI Zenmap را اجرا کنید. اگر هنگام نصب تنظیمات را به صورت پیش فرض ترک کرده باشید ، باید نمادی برای آن در دسک تاپ خود مشاهده کنید. در غیر این صورت ، منوی شروع را علامت بزنید. باز کردن Zenmap برنامه را شروع می کند.

برنامه Nmap GUI Zenmap را اجرا کنید. اگر هنگام نصب تنظیمات را به صورت پیش فرض ترک کرده باشید ، باید نمادی برای آن در دسک تاپ خود مشاهده کنید. در غیر این صورت ، منوی شروع را علامت بزنید. باز کردن Zenmap برنامه را شروع می کند.  هدف را برای اسکن وارد کنید. برنامه Zenmap اسکن را یک فرایند کاملاً ساده می کند. اولین قدم در انجام اسکن ، انتخاب مخاطب هدف خود است. می توانید یک دامنه (example.com) ، یک آدرس IP (127.0.0.1) ، یک آدرس شبکه (192.168.1.0/24) یا ترکیبی از آن وارد کنید.

هدف را برای اسکن وارد کنید. برنامه Zenmap اسکن را یک فرایند کاملاً ساده می کند. اولین قدم در انجام اسکن ، انتخاب مخاطب هدف خود است. می توانید یک دامنه (example.com) ، یک آدرس IP (127.0.0.1) ، یک آدرس شبکه (192.168.1.0/24) یا ترکیبی از آن وارد کنید. - بسته به شدت و هدف اسکن ، انجام اسکن Nmap ممکن است بر خلاف شرایط و خدمات ISP شما باشد و مشکوک به نظر برسد. همیشه قبل از انجام اسکن Nmap برای اهداف غیر از شبکه خود ، قوانین موجود در کشور خود و قرارداد ISP خود را بررسی کنید.

نمایه خود را انتخاب کنید. نمایه ها گروه های از پیش تعیین شده اصلاح کننده هایی هستند که آنچه اسکن شده را تغییر می دهند. پروفایل ها به شما امکان می دهند بدون نیاز به تایپ پارامترها در خط فرمان ، سریع انواع مختلف اسکن را انتخاب کنید. نمایه ای را انتخاب کنید که متناسب با نیاز شما باشد:

نمایه خود را انتخاب کنید. نمایه ها گروه های از پیش تعیین شده اصلاح کننده هایی هستند که آنچه اسکن شده را تغییر می دهند. پروفایل ها به شما امکان می دهند بدون نیاز به تایپ پارامترها در خط فرمان ، سریع انواع مختلف اسکن را انتخاب کنید. نمایه ای را انتخاب کنید که متناسب با نیاز شما باشد: - اسکن شدید - یک اسکن گسترده. شامل سیستم عامل ، تشخیص نسخه ، اسکن اسکریپت ، مسیر ردیابی و زمان اسکن تهاجمی است. این "اسکن سرزده" در نظر گرفته می شود.

- اسکن پینگ - این اسکن بدون درگاه اسکن ، آنلاین بودن اهداف را تشخیص می دهد.

- اسکن سریع - این به دلیل زمان بندی تهاجمی سریعتر از اسکن معمولی است و فقط پورت های انتخاب شده اسکن می شوند.

- اسکن منظم - این اسکن استاندارد Nmap بدون هیچ پارامتری است. این یک پینگ را برمی گرداند و پورت های باز را از هدف نشان می دهد.

برای شروع اسکن ، روی اسکن کلیک کنید. نتایج فعال اسکن در تب Output از Nmap نشان داده شده است. مدت زمان اسکن به نمایه اسکن انتخاب شده ، فاصله فیزیکی تا هدف و پیکربندی شبکه هدف بستگی دارد.

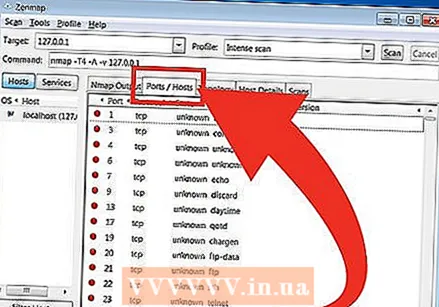

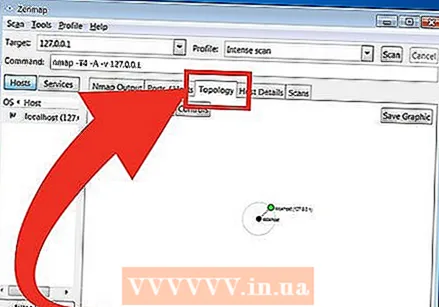

برای شروع اسکن ، روی اسکن کلیک کنید. نتایج فعال اسکن در تب Output از Nmap نشان داده شده است. مدت زمان اسکن به نمایه اسکن انتخاب شده ، فاصله فیزیکی تا هدف و پیکربندی شبکه هدف بستگی دارد.  نتایج خود را بخوانید پس از اسکن ، پیام "Nmap انجام شد" را در پایین تب Nmap Output مشاهده خواهید کرد. اکنون می توانید بسته به نوع اسکن انجام شده ، نتایج را مشاهده کنید. همه نتایج در برگه اصلی خروجی Nmap نشان داده شده است ، اما برای اطلاعات بیشتر در مورد داده های خاص می توانید از برگه های دیگر استفاده کنید.

نتایج خود را بخوانید پس از اسکن ، پیام "Nmap انجام شد" را در پایین تب Nmap Output مشاهده خواهید کرد. اکنون می توانید بسته به نوع اسکن انجام شده ، نتایج را مشاهده کنید. همه نتایج در برگه اصلی خروجی Nmap نشان داده شده است ، اما برای اطلاعات بیشتر در مورد داده های خاص می توانید از برگه های دیگر استفاده کنید. - بنادر / میزبان ها - این برگه نتایج اسکن پورت شما را نشان می دهد ، از جمله خدمات آن پورت ها.

- توپولوژی - این traceroute را برای اسکن انجام شده نشان می دهد. در اینجا می توانید ببینید که داده های شما برای رسیدن به هدف از چند هاپ عبور می کند.

- جزئیات میزبان - این شامل یک نمای کلی از هدف شما است که از طریق اسکن ، مانند تعداد پورت ها ، آدرس های IP ، نام میزبان ، سیستم عامل و غیره ، بدست می آید.

- اسکن - این برگه کارهای اسکن قبلی شما را ذخیره می کند. با این کار می توانید با مجموعه ای خاص از پارامترها ، سریعاً اسکن مجدد کنید.

- بنادر / میزبان ها - این برگه نتایج اسکن پورت شما را نشان می دهد ، از جمله خدمات آن پورت ها.

روش 2 از 2: استفاده از خط فرمان

- Nmap را نصب کنید. قبل از استفاده از Nmap ، باید نرم افزار را نصب کنید تا بتوانید آن را از خط فرمان سیستم عامل خود اجرا کنید. Nmap کوچک است و از طرف توسعه دهنده بدون هیچ هزینه ای در دسترس است. دستورالعمل های زیر را برای سیستم عامل خود دنبال کنید:

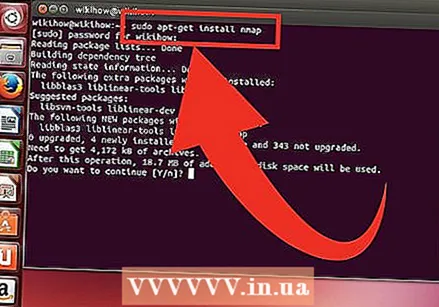

- لینوکس - Nmap را از مخزن خود بارگیری و نصب کنید. Nmap برای بیشتر مخازن لینوکس موجود است. بسته به توزیع ، دستور زیر را اجرا کنید:

- کلاه قرمزی ، فدورا ، SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm (32 بیتی) یا

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm (64 بیتی) - دبیان ، اوبونتو

sudo apt-get نصب nmap

- کلاه قرمزی ، فدورا ، SUSE

- پنجره ها - نصب را از Nmap بارگیری کنید. این را می توانید به صورت رایگان از وب سایت توسعه دهنده بارگیری کنید. اکیداً توصیه می شود برای جلوگیری از ویروس های احتمالی یا پرونده های جعلی ، مستقیماً از توسعه دهنده بارگیری کنید. نصب کننده به شما امکان می دهد تا سریعاً ابزارهای خط فرمان Nmap را بدون استخراج در پوشه صحیح نصب کنید.

- اگر رابط کاربری گرافیکی Zenmap نمی خواهید ، می توانید در هنگام نصب ، علامت آن را بردارید.

- Mac OS X - فایل تصویر دیسک Nmap را بارگیری کنید. این را می توان به صورت رایگان از وب سایت توسعه دهنده بارگیری کرد. اکیداً توصیه می شود برای جلوگیری از ویروس های احتمالی یا پرونده های جعلی ، مستقیماً از توسعه دهنده بارگیری کنید. برای نصب Nmap روی سیستم خود از نصب کننده استفاده کنید. Nmap به OS X 10.6 یا بالاتر نیاز دارد.

- لینوکس - Nmap را از مخزن خود بارگیری و نصب کنید. Nmap برای بیشتر مخازن لینوکس موجود است. بسته به توزیع ، دستور زیر را اجرا کنید:

- خط فرمان را باز کنید. شما دستورات Nmap را از خط فرمان شروع می کنید و نتایج در زیر دستور نمایش داده می شوند. برای تغییر اسکن می توانید از متغیرها استفاده کنید. می توانید اسکن را از هر فهرست موجود در خط فرمان اجرا کنید.

- لینوکس - اگر از GUI برای توزیع لینوکس خود استفاده می کنید ، ترمینال را باز کنید. محل ترمینال در هر توزیع متفاوت است.

- پنجره ها - با فشار دادن کلید Windows + R و تایپ "cmd" در قسمت اجرا می توان به این مورد دسترسی داشت. در ویندوز 8 ، Windows key + X را فشار دهید و خط فرمان را از فهرست انتخاب کنید. می توانید اسکن Nmap را از پوشه دیگری اجرا کنید.

- Mac OS X - برنامه Terminal را در زیر پوشه Utility پوشه Applications باز کنید.

- لینوکس - اگر از GUI برای توزیع لینوکس خود استفاده می کنید ، ترمینال را باز کنید. محل ترمینال در هر توزیع متفاوت است.

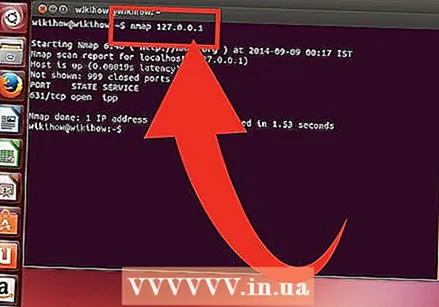

دروازه مخاطبان خود را اسکن کنید. برای انجام یک اسکن استاندارد ، nmap target> را تایپ کنید. این کار هدف را پینگ می کند و پورت ها را اسکن می کند. این اسکن است که به راحتی قابل تشخیص است. نتایج بر روی صفحه نمایش داده می شود. ممکن است مجبور شوید برای دیدن همه نتایج دوباره به بالا اسکرول کنید.

دروازه مخاطبان خود را اسکن کنید. برای انجام یک اسکن استاندارد ، nmap target> را تایپ کنید. این کار هدف را پینگ می کند و پورت ها را اسکن می کند. این اسکن است که به راحتی قابل تشخیص است. نتایج بر روی صفحه نمایش داده می شود. ممکن است مجبور شوید برای دیدن همه نتایج دوباره به بالا اسکرول کنید. - بسته به شدت و هدف اسکن ، اجرای اسکن Nmap ممکن است با شرایط و ضوابط ISP شما مغایرت داشته باشد و مشکوک به نظر برسد. همیشه قبل از اجرای اسکن Nmap در اهدافی غیر از شبکه خانگی ، قوانین موجود در کشور خود و قرارداد ISP خود را بررسی کنید.

اسکن سفارشی را اجرا کنید. می توانید از متغیرها در خط فرمان استفاده کنید تا پارامترهای اسکن را تغییر دهید ، در نتیجه نتایج دقیق تر یا دقیق تر حاصل می شود. تغییر متغیرهای اسکن ، عمق اسکن را تغییر می دهد. می توانید متغیرهای مختلفی را اضافه کنید که با فاصله از هم جدا شده اند. متغیرها را در مقابل هدف قرار دهید: nmap متغیر> متغیر> هدف>

اسکن سفارشی را اجرا کنید. می توانید از متغیرها در خط فرمان استفاده کنید تا پارامترهای اسکن را تغییر دهید ، در نتیجه نتایج دقیق تر یا دقیق تر حاصل می شود. تغییر متغیرهای اسکن ، عمق اسکن را تغییر می دهد. می توانید متغیرهای مختلفی را اضافه کنید که با فاصله از هم جدا شده اند. متغیرها را در مقابل هدف قرار دهید: nmap متغیر> متغیر> هدف> - -sS - این یک اسکن پنهانکاری SYN است. کمتر از اسکن استاندارد قابل توجه است اما ممکن است بیشتر طول بکشد. بسیاری از دیوارهای آتش مدرن می توانند اسکن –sS را تشخیص دهند.

- -sn - این یک اسکن پینگ است. این اسکن پورت را غیرفعال می کند و فقط آنلاین بودن میزبان را بررسی می کند.

- -او - این اسکن سیستم عامل است. اسکن برای تعیین سیستم عامل هدف تلاش می کند.

- -آ - این متغیر از برخی از اسکنهای متداول استفاده می کند: تشخیص سیستم عامل ، تشخیص نسخه ، اسکن اسکریپت و ردیابی.

- -F - این حالت سریع را فعال می کند و تعداد پورت های اسکن شده را کاهش می دهد.

- -v - این اطلاعات بیشتر را در نتایج شما نمایش می دهد ، خواندن آنها را آسان تر می کند.

اسکن را در یک فایل XML اجرا کنید. برای آسان خواندن در هر مرورگر وب می توانید نتایج اسکن خود را به یک فایل XML منتقل کنید. برای این کار به متغیر نیاز دارید -oX و همچنین دادن یک نام فایل به پرونده جدید XML. یک دستور کامل ممکن است مانند nmap –oX Scan Results.xml target> باشد.

اسکن را در یک فایل XML اجرا کنید. برای آسان خواندن در هر مرورگر وب می توانید نتایج اسکن خود را به یک فایل XML منتقل کنید. برای این کار به متغیر نیاز دارید -oX و همچنین دادن یک نام فایل به پرونده جدید XML. یک دستور کامل ممکن است مانند nmap –oX Scan Results.xml target> باشد. - فایل XML در محل کار فعلی شما ذخیره می شود.

نکات

- هدف پاسخ ندادن؟ پارامتر "-P0" را پس از اسکن قرار دهید. این باعث می شود Nmap حتی اگر برنامه فکر می کند هدف وجود ندارد ، اسکن را شروع کند. اگر کامپیوتر توسط فایروال مسدود شده باشد ، این مفید است.

- نمی دانید چگونه اسکن انجام می شود؟ در حالی که اسکن در حال انجام است ، برای مشاهده پیشرفت Nmap ، کلید فاصله یا هر کلید را فشار دهید.

- اگر به نظر می رسد که اسکن شما برای همیشه (بیست دقیقه یا بیشتر) طول بکشد ، پارامتر "-F" را به دستور اضافه کنید تا Nmap فقط پورت های پرکاربرد را اسکن کند.

هشدارها

اگر اغلب اسکن Nmap را اجرا می کنید ، به خاطر داشته باشید که ISP (ارائه دهنده خدمات اینترنت) شما ممکن است س questionsالاتی را بپرسد. برخی از ISP ها مرتباً ترافیک Nmap را جستجو می کنند و Nmap دقیقاً بدون سرزنترین ابزار نیست. Nmap ابزاری کاملاً شناخته شده است که توسط هکرها استفاده می شود ، بنابراین ممکن است مجبور باشید در مورد آن توضیح دهید.

- اطمینان حاصل کنید که مجاز به اسکن هدف هستید! اسکن www.whitehouse.gov فقط درخواست مشکل است. اگر می خواهید یک هدف را اسکن کنید ، scanme.nmap.org را امتحان کنید. این یک کامپیوتر آزمایشی است که توسط نویسنده Nmap راه اندازی شده است و اسکن آن بدون هیچ مشکلی رایگان است.